LANを導入している組織で、外部のネットワークと組織内のLANを接続していないところはほとんどありません。

勿論例外はありますが、大学以外の学校でもインターネットと学内のLANを接続しているはずです。

インターネットに接続しているLANなら、なおさらLANのセキュリティが必要となります。

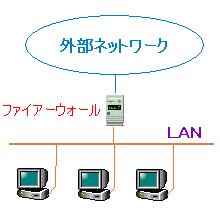

そこで、外部からの不正アクセスからプライベートLANを守るために、ファイアーウォールを導入する必要があります。

このページでは、主に上の図にあるようなLANと外部のネットワークの間に入るファイアーウォールについて簡単に説明したいと思います。

ファイアーウォールを英訳するだけですと、防火壁と言います。

一般的にファイアーウォールは、特定の空間に火が来るのを防ぐためにある壁です。

これをコンピュータの用語として判りやすく説明すると、火に相当するものが不正アクセスで、壁に相当するものがファイアーウォールとなるコンピュータ、もしくは、ファイアーウォール機能があるルーターになります。

このようなファイアーウォールの場合、プライベートLANに外部からの不正アクセスが及ぶのを防ぐためにあります。

これとは別にパーソナルファイアーウォールというPC1台で、そのPCを守ろうとするソフトウェアもあります。

ファイアーウォールのタイプによってセキュリティの対象が異なります。

コンピュータの分野でのセキュリティ(Security)は、安全とか安心と訳されます。

このページでこれから説明するのは前者のタイプで、このタイプの場合、ハードウェアで社内LANのようなプライベートLANを不正アクセスから守ろうとするのが特徴です。

これに対して後者のタイプは、個人または組織内の1台のPCだけをソフトウェアで不正アクセスから守ろうとするのが特徴です。

何れも外部のネットワークから不正アクセスされることに対して、何かを守ろうとすることに違いありませんが、セキュリティの対象や実装方法が異なります。

この何かがセキュリティの対象になり、ハードウェアとソフトウェアの何れにファイアーウォールを実装するのかに着目すると、両者の違いがわかります。

ここでは、前者のタイプのファイアーウォールについて説明します。

前者のタイプのファイアーウォールでも、パケットフィルタリングとプロキシサーバーの2つのタイプがあります。

パケットフィルタリング型のファイアーウォールでは、外部のネットワークとLANの間でネットワーク層を通してIPパケットを転送します。

これに対して、プロキシサーバー型のファイアーウォールでは、外部のネットワークとLANの間でネットワーク層を通してIPパケットを転送しません。

パケットフィルタリング型のファイアーウォールは、OSI参照モデルにおけるネットワーク層でパケットをフィルタリングします。

つまり、IPでフィルタリングします。

フィルタリングとは、パケットをフィルターにかけて、通過させたいパケットと通過させたくないパケットに分けて、通過させたいパケットのみを通すことを言います。

つまり、パケットを篩い(ふるい)にかけるわけです。

これによって、不正なパケットを遮断しようとします。

パケットフィルタリング型のファイアーウォールではこのようなアクセス制御を行っています。

パケットフィルタリング型のファイアーウォールは、ルーターの機能として実装している場合が多いです。

FreeBSDのipfwは、パケットフィルタリング型のファイアーウォールです。

一方、プロキシサーバー型のファイアーウォールには、トランスポートゲートウェイとアプリケーションゲートウェイの2つのタイプがあります。

前者のタイプは、外部のネットワークとLANの間でトランスポート層を通してIPパケットのアクセス制御を行います。

このタイプの代表的なプログラムにSocksがあります。

Socksは、1対多の接続が可能です。

前者のタイプ(トランスポートゲートウェイ)では、組織内LANでプライベートIPアドレスを使用することが可能です。

一方、後者のタイプ(アプリケーションゲートウェイ)は、外部のネットワークとLANの間でアプリケーション層を通してIPパケットのアクセス制御を行います。

このタイプの代表的なプログラムにsquidやdelegateがあります。

delegateを例にあげると、HTTPやFTPなどのプロトコルの通信を中継できるので、WebサーバーやFTPサーバーなどのプロキシサーバーとなることができます。

つまり、インターネットで使用されるいろいろなアプリケーションサーバーと接続するために中継の役割を担っています。

私(ケロ丸)は、以前自宅のLinuxサーバーでdelegateをインストールしてプロキシサーバーとして使っていました。

WebサーバーとFTPサーバーのプロキシサーバーとして利用していました。

プライベートIPアドレスのLANに繋がっているPC上のブラウザからいろいろなWebサーバーに接続してホームページを見ることができました。

プロキシサーバーを挟んで内側は当然プライベートIPアドレスのLANですが、外側は通常グローバルIPアドレスになります。

しかし、私の場合は外側のLANもプライベートIPアドレスでした。

NAT対応のブロードバンドルーターを使用していたので、こういうことも可能でした。

これだと、まるでブラウザがプロキシサーバー上にあるかのように中継できるのです。

FTPサーバーのプロキシサーバーとしてもまったく支障なく使えました。

とても便利でした。

反面、特定のアプリケーションプログラムに依存するサーバーを中継しなければならないので、アプリケーションゲートウェイの機能を与えるソフトウェアによっては、例えばHTTPのパケットしか通せないようなこともあるので、用途によってはこれではだめだとあきらめなければならないこともあります。

この点がアプリケーションゲートウェイの短所です。

以上でファイアーウォールの概要の説明を終わります。

|

ファイアウォール構築 VOLUME1 第2版 ―理論と実践 |

ファイアウォール構築 第2版〈VOLUME2〉―インターネットサービス |

ページトップへ

LANのセキュリティ技術[メニュー]へ戻る

LAN技術者の必須知識[メニュー]へ戻る

NATとNAPT(IPマスカレード,NAT+,NATe,エンハンスドNAT)の基礎

ブロードバンドルーターについて

サイトマップ(LAN技術研究室の案内図)

ネットワーク技術用語集へ行く

LAN技術研究室のトップページへ

© 2008 Toyozi Masuda All rights reserved.