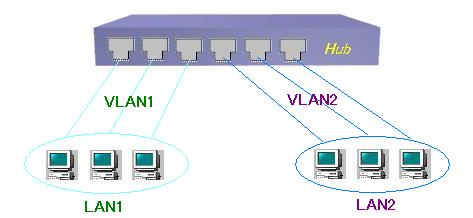

(図1)1台のスイッチで複数のVLANを構成した例

VLANとは、Virtual Local Area Networkの略で、仮想LANという意味です。

今までのLANでは、LANを物理的なネットワークに縛られた構成にしかできないのが現状でした。

ところが、VLANでは、この制約を取り除いた構成が可能です。

これによって、柔軟なネットワーク構成が可能で、今では一般的なL2スイッチ(レイヤ2スイッチ)の代表的な機能として位置づけられています。

VLANは、一つのスイッチしかなくても、あたかも複数のスイッチがあるかのようにLANを構成できるという特徴があります。

以下の図のようなイメージになります。

(図1)1台のスイッチで複数のVLANを構成した例

VLANを構成した場合、それぞれのVLANは独立したネットワークとなります。

これらのネットワークは、論理的なネットワークとなります。

つまり、LANを仮想化し、見かけ上複数のネットワークがあるかのように見せる仕組みです。

また、VLANは、ブロードキャストドメインを複数に分けることができる仕組みという見方もできます。

ブロードキャストドメインとは、ブロードキャストフレームが到達できる範囲のことを言います。

ブロードキャストフレームでは、宛先のMACアドレスのビットがすべて1になっています。

16進数で書くと、FF-FF-FF-FF-FF-FFの6オクテットのアドレスです。

通常、リピータハブは勿論、スイッチも、このブロードキャストフレームを通してしまいます。

通常、このブロードキャストフレームを遮断するには、ルーターが必要です。

つまり、ブロードキャストドメインは、ルーターがネットワークに繋がっていれば、ルーターで区切られたネットワークごとに複数存在します。

ルーターがなければ一つということになります。

VLANによって分割された仮想的なネットワークは、ブロードキャストドメイン一つ一つと対応しています。

VLANは、スイッチでこのブロードキャストドメインを複数作るための仕組みなので、ブロードキャストフレームを遮断できます。

通常、VLAN同士は通信できません。

従って、この独立したVLAN同士を繋ぐには、通常VLAN対応のルーターか、L3スイッチ(レイヤ3スイッチ)が必要となります。

VLANの機能は、L2スイッチ(レイヤ2スイッチ)だけではなく、L3スイッチ(レイヤ3スイッチ)にもあります。

従って、L3スイッチがあれば、特にルーターを必要としません。

また、VLANは、複数のスイッチにまたがって構成することもできるので、より柔軟性があり、LAN構成の幅が広がります。

組織内で人事異動などがあった場合、LANに接続されている機器の構成を変更せず、設定変更するだけで論理的なLAN構成を変更できることがVLANの最大のメリットです。

これなら、非常に管理がしやすいです。

ネットワーク管理者泣かせの物理的な変更作業を減らせます。

VLANには、機能別に幾つかの種類に分かれます。

ポートベースVLAN、MACアドレスベースVLAN、サブネットベースVLANなどがあります。

これらのVLANをスタティックVLANとダイナミックVLANの2つに分類することもできます。

スタティックVLANとは、スイッチのポートを番号によって区別し、静的にVLANを割り当てるタイプのVLANで、ポートベースVLANがこのタイプです。

ポートベースVLANでは、スイッチのポートをグループ化して、それぞれのグループごとにVLANを割り当てることができます。

上の図1は、シンプルなポートベースVLANの例で、ポート1〜3までの3つのポートがVLAN1というグループに所属し、ポート4〜6までの3つのポートがVLAN2というグループに所属します。

この例では、仮想的に2つのLANができたことになります。

ポートベースVLANでは、静的にVLANを割り当てるため、ポートとPCなどのノードが固定されてしまいます。

一方、ダイナミックVLANは、アドレスなどをVLANの識別に利用し、スイッチの各ポートに接続されるPCを動的にグループ分けして、それぞれのグループごとにVLANを割り当てるタイプのVLANです。

ダイナミックVLANには、MACアドレスベースVLANやサブネットベースVLANなどがあります。

MACアドレスベースVLANは、MACアドレスで独立した異なるVLANを識別するタイプのVLANです。

MACアドレスベースVLANは、LAN関連の文献やホームページなどでは、MACベースVLANとかMACアドレスVLANなどと記載しているものも見られます。

MACアドレスベースVLANでは、MACアドレスとVLANの対応関係を設定し、グループ分けします。

例えば、仮にMACアドレス1とMACアドレス2があったとしたら、これらをVLAN1に割り当て、MACアドレス3とMACアドレス4はVLAN2に割り当てることができます。

もし、ある会社で社員の席が移動して、現在PCがある場所から離れた場所に来て接続するポートを変更する必要があった場合、MACアドレスベースVLANならポートを変更してもMACアドレスを自動的に認識し、対応しているグループのVLANに動的に割り当ててくれるので非常に便利です。

サブネットベースVLANは、IPアドレスのサブネットアドレスで独立した異なるVLANを識別するタイプのVLANです。

異なるサブネットアドレスを独立したLANとして、グループ分けし、VLANを区別します。

サブネットベースVLANの場合も、MACアドレスベースVLANと同じように、サブネットアドレスを自動的に認識し、対応しているグループのVLANに動的に割り当ててくれます。

サブネットベースVLANの場合も、前述のようにPCの移動があってポートを変更する必要があっても、ポートを変更してもサブネットアドレスを自動的に認識し、対応しているグループのVLANに動的に割り当ててくれるので非常に便利です。

VLANには、他にも幾つか分類できます。

マルチプルVLANやタグVLANというものもあります。

マルチプルVLANでは、特定のポート(マルチプルポート)だけを複数のVLANに属するように設定でき、このマルチプルポートだけを特別な目的に使用することができます。

例えば、マルチプルポートをインターネットに接続しているルーターに接続し、すべてのVLANに属するPCからインターネットに接続する時、マルチプルVLANは便利です。

マルチプルVLANでは、異なるVLAN間の通信は遮断されているので、サーバーやインターネットへすべての人がアクセスできる状態で、セキュリティも保てるという優れた特徴があります。

ちなみに、マルチプルポートは、オーバーラップポートとも呼ばれます。

スイッチのメーカーによっては、アップリンクポートとかトランクポートと呼んでいる場合もあります。

オーバーラップポートを通した複数のVLANの接続をトランクリンクと言います。

これに対して、一つのVLANにしか属さないポートをクライアントポートと言って、マルチプルポートのような複数のVLANに属するポートと区別します。

スイッチのメーカーによっては、クライアントポートをプライベートポートと呼んでいる場合もあります。

単一のVLANにしか属していないクライアントポートを通したノードとVLANの接続をアクセスリンクと言います。

ポートベースVLANでは、マルチプルVLANのように特定のポートを通して複数のVLANを構成することはできません。

ポートベースVLANでこのように不都合な場合が生じたらマルチプルVLANの導入も検討してみましょう。

ただし、メーカーやスイッチの機種によって、独特な仕組みになっている場合があり、導入の場合はメーカー別、機種別によく検討する必要があります。

次は、タグVLANです。

タグVLANは、タグベースVLANとかタギングVLANとも呼ばれます。

「VLANは、複数のスイッチにまたがって構成することもできる」と前に述べましたが、これを実現するのがタグVLANです。

スイッチ間で個別のVLANを認識して通信を行うためにIEEE802.1Qという規格があります。

IEEE802.1Qでは、タグと呼ばれる4オクテットの識別情報をMACフレームに挿入します。

IEEE802.1Qに対応している機種なら、異なるメーカーのスイッチ同士でもタグVLANを構成できるようになっています。

以下の表は、タグを挿入したMACフレーム(タグフレームまたはタグ付きフレーム)で、スイッチ間の通信で使用されます。

|

送信先 アドレス |

送信元 アドレス |

|

プロトコル タイプ |

〜〜〜 | ||||

| 6 | 6 | 4 | 2 | 46〜1500 |

|

|

上の表に示したタグ付きフレームをスイッチ間で送受信します。

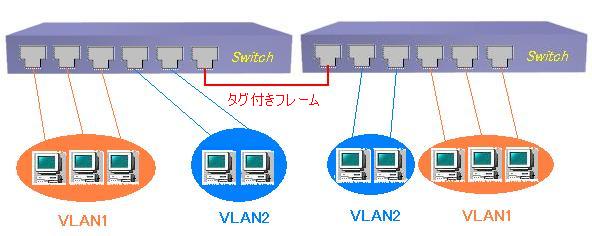

以下に示した図2を御覧下さい。

(図2)2台のスイッチで複数のVLANを構成した例

タグ付きフレームは、図2の赤いケーブルを通り、隣のスイッチに流れます。

双方向で流れます。

赤いケーブルが接続されている2つのポートは、オーバーラップポートと言い、2つのスイッチを接続しています。

複数のVLANのフレームを流せる通路と見ることもできます。

オーバーラップポート以外は、クライアントポートと言います。

図2のように、同じVLANに属するPCが複数のスイッチに存在します。

ポートベースVLANでも、タグVLANのように特定のポートを通して複数のVLANを構成することはできますが、VLANの数だけポートが必要になり、その分PCを接続できなくなり、PCが増えたらポートが足りなくなってしまうかもしれません。

図2のように、タグVLANならそれぞれのスイッチで一つずつオーバーラップポートを設けて、この間をケーブルで繋げば済みます。

上の表で示した4オクテットのタグ情報は、オーバーラップポートからMACフレームが出る時に上の表で示した水色の部分に挿入され、隣のスイッチに流れます。

この後、PCへ向けてクライアントポートからMACフレームが出る際にタグ情報はカットされます。

タグVLANは、大きい企業で大勢社員がいてスイッチもたくさんある環境に向いています。

タグVLANは、ポートベースVLANよりポートを効率的に使えるのでPCやVLANの数が多い環境に向いています。

VLANの説明はここまでにしておきます。

ところで、VLANに対応したスイッチを購入する場合、最近ではだいぶ価格が安くなってきましたので手に入りやすくなりました。

それでも、5千円くらいの激安スイッチングハブではVLAN機能はありません。

今では、3万5千円〜3万6千円くらいで買えるL2インテリジェントスイッチがあります。

SOHOや小さな組織で使用するのに向いているでしょう。

このくらいの機種でもVLANを利用できます。

ずいぶん価格が下がりました。

ページトップへ

IEEE802.1xというLANで使用する通信機器のポート別にアクセス制御を行うための規格があります。

これによって、ポート単位、個人単位でのアクセス制御が可能となり、不正アクセスの防止が可能になり、企業情報の漏洩の防止にも役立ちます。

認証VLAN(Authentication Virtual Local Area Network)では、IEEE802.1xという規格に従ってユーザー認証を行って、ユーザーIDとパスワードによって、所属するVLANを分けることができます。

つまり、ユーザーIDごとに、所属するVLANが切り分けられているため、あるVLANに接続しているユーザーは、他のVLANにアクセスすることはできません。

ただし、使用するスイッチがIEEE802.1xの規格に対応していなければなりません。

IEEE802.1xに対応しているスイッチは、送信元のMACアドレスを使用してポートに接続するPCを識別し、ユーザーIDとパスワードによって認証を行います。

まだ認証されていないPCからのアクセスは、認証が完了するまで認証に必要なフレーム以外のすべてのフレームを受け付けません。

認証が成功しなかったPCに対しては、ポートへのアクセスを拒否されます。

IEEE802.1xでは、スイッチ以外に無線LANのアクセスポイントも対象となります。

IEEE802.1xに対応しているアクセスポイントならIEEE802.1xに従ったユーザー認証を行うことができます。

このページでは、スイッチのみを対象にしてIEEE802.1xの説明を続けていきます。

それでは、IEEE802.1xについて、表や図を交えてもう少し詳しく説明します。

IEEE802.1xでは、昔からインターネット接続で利用されているPPP(Point to Point Protocol)を拡張したEAP(Extensible Authentication Protocol)というプロトコルをユーザーの認証に利用しています。

EAPでは、複数の認証方式を使い分けることができるようになっています。

認証方式には、EAP-TLS(Transport Layer Security)、LEAP、PEAP、EAP-MD5、EAP-RADIUSなどがあります。

EAPに関する仕様は、RFC3748が正式文書となっています。

詳細は、RFC3748を御覧下さい。→RFC3748

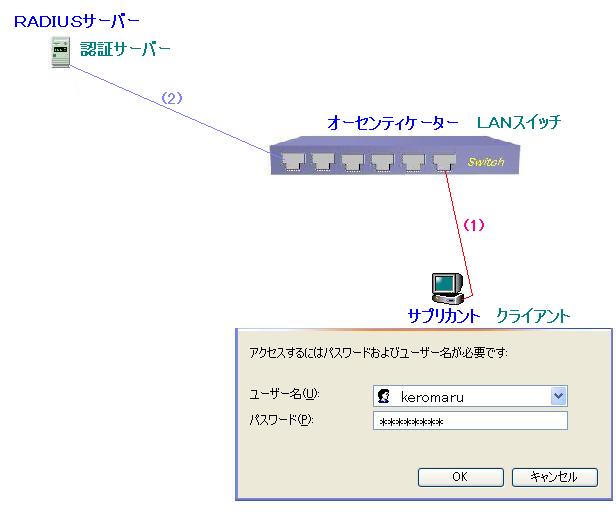

それでは、IEEE802.1xを導入した認証VLANの構成を見てみましょう。

IEEE802.1xと関係があるネットワークだけを見ると、以下のようなイメージになります。

(図3)認証VLANのネットワーク構成の例

IEEE802.1xでは、アクセス要求をするサプリカント(Supplicant)と呼ばれるホスト、アクセスをコントロールするオーセンティケーター(Authenticator)、及び、サプリカントの認証を行う認証サーバーの3種類の機器が必要となります。

サプリカントは、ネットワークへのアクセスを要求するユーザーのクライアントPCになります。

オーセンティケーターは、具体的にはクライアントPCからのユーザー認証を中継するスイッチまたは無線LANのアクセスポイントになります。

認証サーバーには、多くの場合RADIUS(Remote Authentication Dial In User Service)サーバーが利用されます。

RADIUSサーバーがクライアントPCからの不正なアクセスを制限します。

サプリカントがネットワークにアクセスするには、以下の表で示したEAPメッセージを内包するMACフレームを使用してオーセンティケーターと通信します(図3では(1)の間)。

| MACヘッダー | EAPメッセージ |

| MACヘッダー | IPヘッダー | UDPヘッダー | RADIUS | EAPメッセージ |

| コード (1) |

識別子 (1) |

長さ (2) |

認証子 (16) |

属性 |

| コード | 種別名称 | 意味 |

|---|---|---|

| 1 | Access-Request | アクセス要求 |

| 2 | Access-Accept | アクセス許可 |

| 3 | Access-Reject | アクセス拒否 |

| 4 | Accounting-Request | 課金要求 |

| 5 | Accounting-Response | 課金応答 |

| 11 | Access-Challenge | アクセスチャレンジ |

RADIUSパケットの一番最後には、EAPメッセージが付いています。

RADIUSの説明が長くなりましたが、サプリカントがオーセンティケーターを経由してRADIUSサーバーへEAPメッセージを届けるところまで説明しました。

EAPメッセージを受け取ったRADIUSサーバー側では、EAPメッセージに含まれるユーザー情報を使用してユーザーデータベースと照合して認証を行い、ユーザー情報が正しいと判断され、承認されれば、ユーザーデータベースから読み込んだ情報をオーセンティケーターに送信します。

その後、オーセンティケーターは、サプリカントに対してアクセスの許可の通知を行う。

サプリカントの認証手続きは以上のようになります。

以上で認証VLANの説明を終わりますが、最後に一つ注意点を述べておきます。

それは、Windows® 95などの古いWindows®やPDAのような情報端末がある場合、IEEE802.1xの利用は難しいかもしれません。

ページトップへ

VLAN[メニュー]へ戻る

サイトマップ(LAN技術研究室の案内図)

ネットワーク技術用語集へ行く

LAN技術研究室のトップページへ

© 2007 Toyozi Masuda All rights reserved.